最近,国产大模型DeepSeek一跃成为全球瞩目的焦点。伴随着用户量的爆发式增长,海量恶意请求攻击也接踵而至,让人们再次深刻审视其安全现状和发展路径。

DDoS攻击背后的攻防博弈

1月27日,DeepSeek宣布因基础设施遭受“大规模恶意攻击”,暂停新用户注册。这条消息犹如一颗石子投入平静的湖面,激起千层浪。

业内分析称,此次针对DeepSeek的攻击大致可划分为三个阶段:从起初以频繁分布式拒绝服务(DDoS)攻击干扰正常网络通信,到加入大量的HTTP代理攻击,再到僵尸网络团队开始参与攻击,攻击手段多样且不断升级,危害逐步扩大,呈现出高度组织化、规模化的特征。

“自这次攻击发生后,部分用户出现服务中断、登录及注册异常等问题。经过一系列紧急处理,如快速扩容服务器集群、优化请求限制机制,以及针对DDoS攻击,临时限制非+86手机号注册,并启用流量清洗技术过滤异常请求等措施后,系统的高并发访问压力得以缓解,DeepSeek网页及API功能已基本稳定,但仍需持续监测潜在风险,高度重视网络攻击带来的影响。”长亭科技联合创始人龚杰这样说。

龚杰告诉记者,就项目推进和新业务拓展而言,虽然此次网络攻击对DeepSeek造成了一定的短期影响,但从安全角度看,这类事件在流量激增和平台迅速扩张的背景下并不罕见。只要持续加强系统安全建设,及时响应和解决潜在风险,这些影响可以逐步得到缓解和控制。

针对服务中断给用户带来的影响,DeepSeek方面称,将免费延长付费服务有效期,并为用户提供更高级别的技术支持。“虽然目前未公布详细的后续调整计划,但从已采取的措施来看,DeepSeek正重点加强网络安全防护、提升系统稳定性,并致力于优化用户体验。”启明星辰集团技术副总裁张忠杰表示。

“综合来看,本次攻击的流量规模在全球DDoS事件中排名前列。”天融信安全专家王媛媛指出,根据已公开的数据,DeepSeek的服务器集群曾遭受每秒超过2.3亿次的DDoS恶意请求攻击。无独有偶,此前《黑神话:悟空》全球上线后,也曾遭遇海外60个僵尸网络大规模攻击,网络攻击对热门应用尤为“青睐”。

在此次DeepSeek遭遇攻击中,也疑似出现了数据泄露问题。“某安全团队在扫描DeepSeek互联网的子域名时,发现两个子域名下的两个端口,无需认证即可访问的特定数据库,通过查询可获取数据库中所有数据集列表。”王媛媛表示,其中包括了超100万条日志记录,涵盖用户聊天记录、API密钥、后端操作细节等数据。

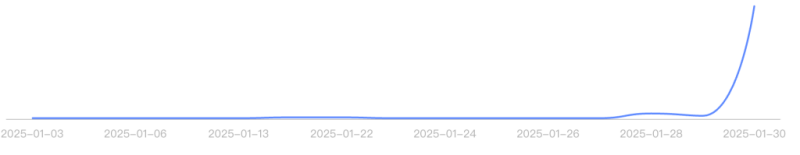

攻击指令趋势

须摒弃“救火式”被动防护状态

对于DDoS攻击的特点,我们可以这样理解——通过大流量把正常的通路堵塞,影响正常的访问。对此,龚杰介绍,在持续时间上,DDoS攻击可能是短时、猛烈的流量爆发,也可能采用低速、长期持续的“慢速攻击”,还呈现间歇性模式,攻击者分段发起攻击,让人防不胜防。除了流量攻击,数据窃取和模型篡改等新型攻击也层出不穷。

在数据窃取方面,攻击者手段多样。他们通常会利用Web应用漏洞,像SQL注入、文件包含、远程代码执行等,或利用未打补丁的软件漏洞直接渗透目标系统;还会通过侧信道攻击,分析系统的响应时间、功耗、内存状态等信息间接提取敏感数据;甚至运用社会工程学,针对管理员或关键用户进行钓鱼、欺骗等获取登录凭证或内部信息。

伴随人工智能技术的发展,AI攻击的形式日益多样化和复杂化。除传统网络攻击方式外,攻击者还利用AI独特能力增强攻击效果,使得攻击的隐蔽性大大提升。对此,王媛媛建议,面对多样化的AI攻击形式,防御策略也需要相应升级,利用AI驱动的防御手段,用AI的“魔法”打败攻击者。

“当前,大模型的安全防护仍处于‘救火式’的被动状态。”永信至诚副总裁付磊持这样的观点。

在付磊看来,类似攻击事件暴露出数据安全与个人隐私保护的严重缺失,这也使得现下安全防护技术在应对大模型安全威胁时存在的局限暴露无遗。

龚杰也分析认为,首先是静态防御与动态威胁的不匹配,传统防御体系依赖静态签名和固定规则,难以应对大模型安全威胁的高度隐蔽性和动态性;其次,访问控制策略存在局限性,传统基于角色的权限管理在多系统、多数据源以及多层级交互的大模型环境中,无法准确描述和控制复杂的访问需求;再者,基于规则的入侵检测技术存在盲区,对大模型系统中慢速、低噪声的异常行为检测不敏感,且海量日志的处理也存在瓶颈,传统日志审计和事件关联分析工具难以满足实时性和精准性的监控需求。

前瞻性、体系化防范迫在眉睫

对于此类安全事件,付磊深有体会——诸多大模型厂商往往采取“头痛医头、脚痛医脚”的碎片化策略,通过叠加访问控制、数据加密、漏洞补丁等传统安全措施进行补救。

“然而,这种治标不治本的方式无法从根本上解决问题,安全风险依然层出不穷,暴露出安全管理缺乏前瞻性与体系性的短板。”付磊说。

为此,在制定防护方案时,需要对数据加密、访问控制、入侵检测等核心环节进行技术升级和策略优化。在数据加密方面,采取端到端加密与分层加密策略,确保数据在传输、存储、处理全过程加密,并根据数据敏感性采用不同强度加密。访问控制上,引入零信任架构,对所有访问请求进行严格认证和授权。

龚杰还提到,在入侵检测时,引入基于行为分析和机器学习的智能检测技术,建立行为基线,检测异常行为;还应对安全事件进行分布式监控,构建全链路安全保障,将数据加密、访问控制、入侵检测有机融合。

“我们需要认识到,大模型本身也是一个应用,也需要对外提供服务。因此,传统的安全防护不能少。”天融信解决方案专家张博坦言,在业务运营过程中面临大量的网络安全、数据安全和应用安全风险,需要我们通过传统的安全防护手段比如防火墙、入侵检测、抗DDoS的硬件安全设备或者通过云抗D或者云WAF等云服务的方式保证大模型应用的安全。

光明网网络安全频道&数字化频道出品

监制:张宁 策划:李政葳 撰文:雷渺鑫、刘昊